Piratage de LockBit : une plongée inédite dans l’envers du décor

Le site LockBit piraté : une base de données sensible exposée sur le dark web

Un message inhabituel sur le site vitrine du groupe

Le 7 mai 2025, plusieurs experts en cybersécurité ont remarqué une étrange activité sur le site vitrine de LockBit, célèbre groupe de ransomware opérant sur le dark web. À la place de la liste habituelle des victimes, un message provocateur s’affichait :

"Don’t do crime, crime is bad xoxo from Prague",

accompagné d’un lien vers une archive ZIP.

Une fuite massive d’informations internes

Des chercheurs de l’entreprise Qualys ont analysé cette archive et découvert une base de données SQL issue du panneau d’affiliés de LockBit, révélant de nombreuses informations internes :

- Une table intitulée "btc addresses" liste près de 60 000 adresses de portefeuilles Bitcoin.

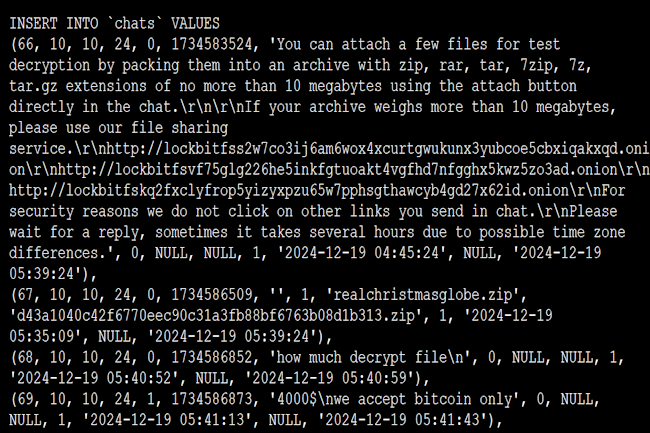

- Une autre, nommée "chats", contient plus de 4 400 messages de négociation entre LockBit et ses victimes, datés entre le 19 décembre 2024 et le 29 avril 2025.

- La base de données inclut aussi des informations sensibles sur plus de 70 affiliés et administrateurs, dont :

- Des identifiants TOX (messagerie prisée des cybercriminels),

- Des mots de passe en clair,

- Des versions et configurations personnalisées du ransomware LockBit.

À noter : les décrypteurs et les clés privées ne figurent pas dans les données divulguées.

Un nouveau coup dur pour LockBit

Pour le moment, l’origine de ce piratage reste inconnue. Certains observateurs notent toutefois que le même message — "Don’t do crime" — était apparu récemment sur le site compromis du groupe Everest, suggérant une possible campagne ciblée contre les acteurs du ransomware.Cette nouvelle fuite intervient quelques mois après l’opération Cronos, menée en 2024 par une coalition internationale. Elle avait conduit à :

- La saisie de l’infrastructure de LockBit,

- La capture de son code source et de ses décrypteurs,

- L’arrestation de plusieurs membres, dont le présumé leader, le Russe Dmitry Yuryevich Khoroshev.

Une mine d’or pour les chercheurs en cybersécurité

Malgré l’absence de clés de déchiffrement, cette base de données reste une source d’informations précieuse pour mieux comprendre l’organisation et les méthodes des groupes opérant sous le modèle Ransomware-as-a-Service (RaaS).Par exemple, Luke Donovan (Searchlight Cyber) a identifié 76 utilisateurs, dont 22 liés à des identifiants TOX. Ces éléments ont permis de faire le lien avec des comptes sur des forums de piratage, donnant ainsi un aperçu des échanges internes et des accès achetés par les affiliés.De son côté, Christian Beek (Rapid7) souligne l’agressivité des tactiques de négociation employées par LockBit :

"Dans certains cas, ils ne réclamaient que quelques milliers de dollars, mais dans d'autres, les rançons pouvaient grimper à 50 000, 60 000, voire 100 000 dollars."

Une affaire à suivre

Ce piratage du site LockBit et la fuite de données associée marquent une nouvelle étape dans la lutte contre les cybercriminels, tout en offrant une opportunité rare pour les chercheurs d’étudier en profondeur les rouages d’un des groupes de ransomware les plus actifs de ces dernières années.

source: www.lemondeinformatique.fr